Com a evolução contínua da internet, a tecnologia desenvolve-se rapidamente. Mas com isso, também surgem problemas de segurança e ameaças à privacidade que aumentam a necessidade de assegurar o anonimato das identidades. Para isso, existe o protocolo Hash, um esquema de autenticação sigiloso para uma logística inteligente que garante a segurança da comunicação sem fio.

O que é Protocolo Hash

O protocolo Hash consiste em um esquema de criptografia, que faz uso de uma função matemática sobre dados de informações digitais. Ele criptografa textos, arquivos e senhas, transformando-os em sequências de números, letras e caracteres.

As principais vantagens da criptografia é que ela resume as informações, verifica a integridade delas e garante a segurança das senhas dentro de um servidor. Mas os benefícios vão além.

Benefícios do protocolo Hash

O protocolo Hash protege contra espionagem, personificação, repetição, falsificação de servidor, roubo de dados, ataques de interferência e ajuda a manter o sigilo dos dados. Tudo isso com eficiência de operação, pois os algoritmos são leves, e não comprometem a velocidade de processamento dos dados.

Além disso, a confidencialidade é garantida e o esquema reduz significativamente o custo computacional, o que aumenta a eficiência em comparação com outros protocolos de criptografia.

Recapitulando, as aplicações do protocolo Hash visam:

- Resumir as informações;

- Verificar a veracidade e confiabilidade dos arquivos;

- Proteger as senhas em servidores;

- Aumentar a segurança e o anonimato dos dados.

Em nosso dia a dia, a função Hash está por trás de muita coisa que não percebemos, algumas dessas situações do cotidiano, por exemplo, são a recuperação de senha e os rastreadores antivírus.

. Recuperação de senhas

Os servidores seguros guardam as senhas dos usuários com criptografia, impedindo que ela fique exposta no banco de dados. Mas repare que quando você esquece a senha e solicita uma recuperação dela, por exemplo, é enviado para o seu e-mail, SMS ou outro meio apontado por você, um código que será utilizado pelo servidor para “descriptografar” o protocolo da sua senha. Ao informar o código enviado, o servidor entende que não é uma invasão, e consegue tornar a senha legível para o usuário novamente, de modo que ele crie uma nova.

Todo mundo já tentou recuperar alguma senha antes e recebeu um código para criar uma nova, portanto, você deve ter entendido agora o porquê dessa solicitação dos servidores.

. Antivírus

O primeiro trabalho de um rastreador antivírus, dentro de um dispositivo, seja computador ou telefone, é analisar a veracidade e potenciais riscos à segurança que um arquivo pode ou não conter por meio da função Hash.

Quando você baixa um arquivo da rede, o seu antivírus verifica se ele possui a mesma sequência alfanumérica que você solicitou, ou seja, o mesmo protocolo Hash que o servidor forneceu. Se sim, é porque está tudo certo com o seu download e ele pode ser realizado com segurança. Caso contrário, pode significar uma alteração realizada por um invasor, corrompendo o arquivo, o que significa que o protocolo Hash foi alterado.

Como o protocolo hash pode ser utilizado na logística?

Como vimos, o protocolo Hash é um esquema de criptografia que entrega segurança a todos os envolvidos nas transações que realiza.

Para o setor logístico, o protocolo assegura a origem, a rastreabilidade, seja de envio e entrega, ou de produtos perecíveis, remédios e produtos industriais, documentos e entregas em geral. Tornando possível a verificação das informações acerca do prazo de validade, modo de armazenamento, ingredientes utilizados na composição dos perecíveis, dentre todas as informações necessárias e importantes.

Além disso, os registros possibilitam reduzir os casos de fraudes e até detectar cargas perdidas ou roubadas com muito mais agilidade.

Mas onde mais se emprega os benefícios do protocolo Hash é no controle de documentações, tornando mais seguras as informações contidas.

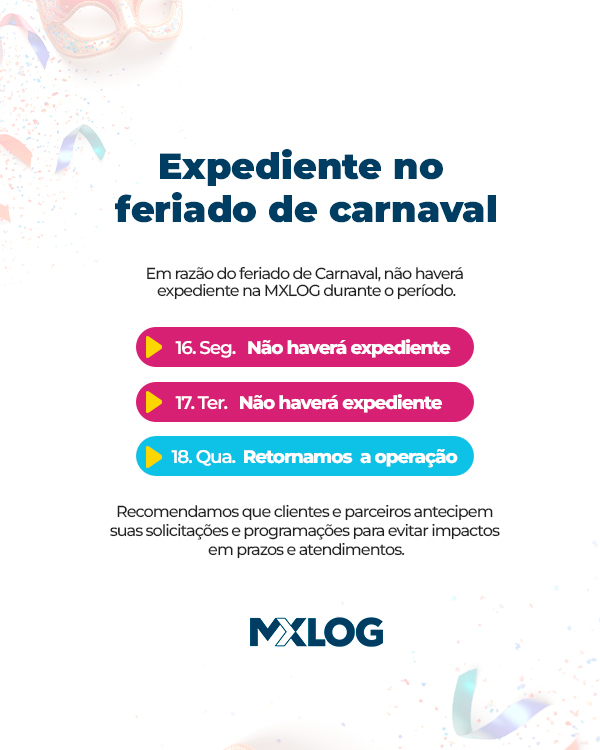

A MXLOG utiliza o protocolo Hash em todos os serviços, prezando pela proteção, segurança, sigilo e a confidencialidade das informações, seja nos serviços de armazenagem, entregas ou gestão de correspondências e expedição. Contamos com um sistema de tecnologia, proteção e rastreamento contínuos. Quer saber mais? Fale com um de nossos consultores e tire todas as suas dúvidas.